Intel Coffee Lake и AMD Zen обнаружили новую уязвимость класса Spectre, а патч за счет производительности

Оказывается, что схемы атаки третьих сторонников еще не были исчерпаны: ученые -Цюрихи обнаружили еще одну уязвимость в спекулятивной реализации, основанной на проблеме призрака, которая была известна с 2018 года. Это влияет на процессоры AMD Zen всех поколений, а также на микровы виртуализации ограничения.

Схема атаки, которая приносит пользу уязвимости VMScape (CVE-2025-40300) характеризуется как первый эксплойт, основанный на призраке, который позволяет атаковать в облачной виртуальной машине получить доступ к частным данным гипервизора без необходимости вносить изменения в код и стандартные настройки системы. Ключевым компонентом вычислительных облаков является инструменты виртуализации, которые надежно делят физические ресурсы на виртуальные, управляемые гипервизором.

Целью атаки VMSCAPE являются гипервизор KVM (виртуальная машина на основе ядра) и ее клиент QEMU (Quick Emulator).

В системах AMD Zen 4 Chips атака VMSCAPE приводит к утечке памяти от процесса QEMU при 32 бит/с. Это позволяет, например, извлечь ключ шифрования диска в течение 772 секунды, сообщили исследователи. Уязвимость влияет на процессоры AMD Zen от первого до пятого поколения, а также процессоры Intel Coffee Lake, запущенные в 2017 году. Невозможно решить проблему на уровне аппаратного обеспечения, поэтому она решается в Linux с помощью программного обеспечения, но это приводит к снижению производительности.

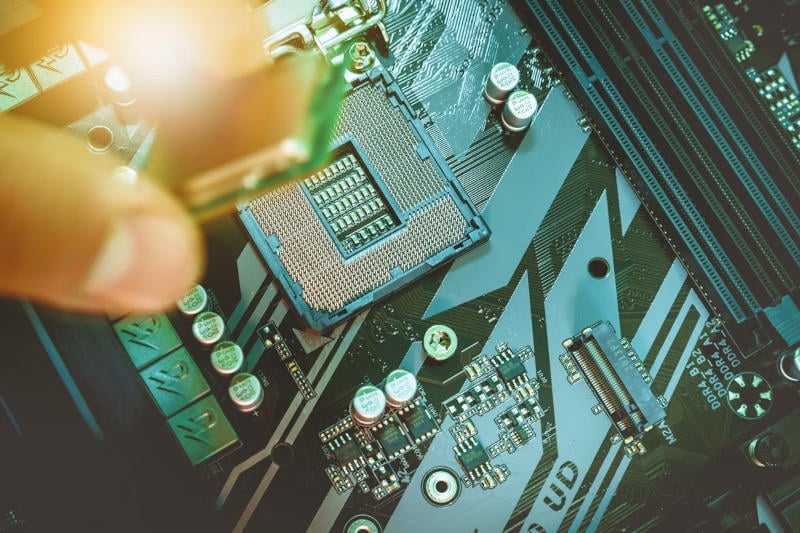

Исследователи Eth Zurich изучили, как процессоры AMD и Intel имеют дело с разделением хозяина и гостя и обнаружили, что С чипсами AMD Zen и Intel Coffee Lake защита недостаточно надежна. Оказывается, разветвленный буфер (BTB), который помогает предсказать следующие инструкции, прежде чем появиться в коде для повышения производительности, выполнить эти операции для систем хоста и гостей в смешанном виде, и гипотетический злоумышленник может воспользоваться им. Чтобы продемонстрировать эту возможность, была разработана техника атаки под названием VBTI (Виртуализация филиала инъекция целевой цели или «инъекция ветвей виртуализации»)

AMD сказал, что компания признает уязвимость, но удалит ее только на уровне программного обеспечения. Представитель Intel сказал:

«Intel существующая защита может использоваться для решения этой проблемы».

Авторы исследования разработали защитный механизм против атаки VMSCAPE-он называется IBPB-on-Vmexit. Разработчики Linux оптимизировали его и переименовали в IBPB перед выходом в пользовательский пространство.

Этот механизм снижает производительность машины — размер стоимости зависит от интенсивности нагрузки и частоты перехода процессора от виртуальной системы к основной. Эмулированные или виртуализированные устройства могут работать в виртуальных машинах в первом случае, виртуальная машина имеет более частый доступ к основной машине, и производительность системы с установленным механизмом безопасности будет уменьшаться. По словам исследователей, снижение эмулированных устройств может достигать 10%до 10%, хотя в случае процессоров AMD Zen 4 он ограничен только 1%. Инструмент защиты Linux будет работать на всех системах, в том числе новейшие чипы AMD Zen 5 и даже чипсы Lunar Lake и Granite Rapids, на которых не работает схема атаки VMScape.