Миллионы умных гаджетов подвержены риску взлома — популярный чип Bluetooth ESP32 был найден скрытой двери задней двери

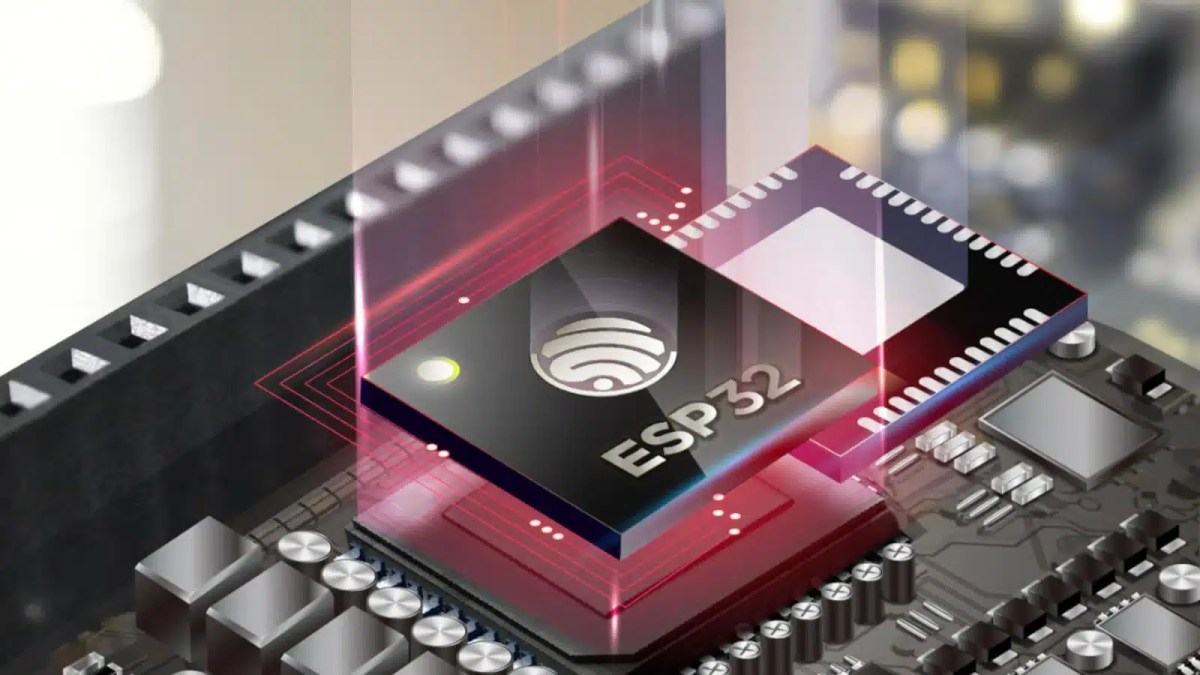

Популярный беспроводной контроллер ESP32 китайской компании Espressif, который установлен на более чем одном миллиардах устройств по всему миру, обнаружил скрытую уязвимость в виде задней двери. Эта маленькая задняя дверь, которую почти никто не знал, позволяет злоумышленникам представить себя за доверенные устройства, красть данные и прикреплять себя к системе в течение длительного времени, по сути навсегда.

Два испанских исследователя, Мигель Тараско Акунья и Антонио Васкес Бланко из Tarlogic Security, решили сломать глубже и обнаружить, что чип содержит команды, которые позволяют им выполнять различные злонамеренные действия, такие как предсказание других устройств. В общем, это полный набор шпионских программ. Tarlogic Security представила свои открытия на конференции Rootedcon в Мадриде, сообщает BleepingComputer.

ESP32 является микроконтроллером, ответственным за соединения Wi-Fi и Bluetooth. Он встроен в интеллектуальные замки, медицинские устройства, смартфоны и компьютеры.

Открытая задняя дверь позволяет злоумышленникам представиться в других системах и заразить устройства, обходя все проверки безопасности. По сути, интеллектуальный замок, оснащенный ESP32, может быть открыт незнакомцем, а не владельцем, не говоря уже о «простых» вещах, таких как кража идентичности.

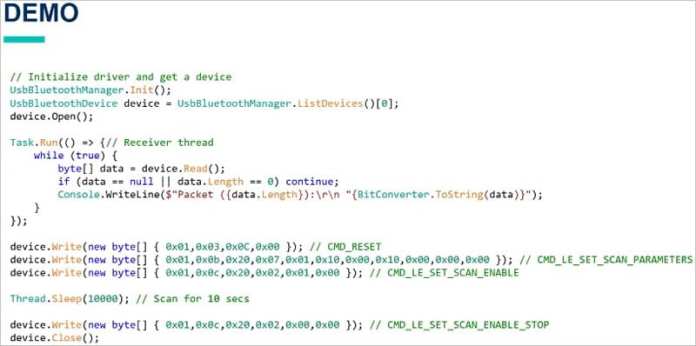

Исследователи также отмечают один важный момент. Недавно интерес к безопасности Bluetooth снизился. Тем не менее, это связано не с тем, что протокол стал более безопасным, а в том, что в прошлом году атаки были либо отсутствия рабочих инструментов, либо использовалось устаревшее программное обеспечение, несовместимое с современными системами. Чтобы изучить эту проблему, Tarlogic разработала новую операционную систему Bluetooth, написанную на C. Он позволяет прямое взаимодействие с аппаратным обеспечением, не полагаясь на стандартные API. Это позволило им получить доступ к трафику Bluetooth и найти скрытые команды (Opcode 0x3f) в прошивке ESP32.

Всего было идентифицировано 29 команд, которые можно безопасно назвать задней дверью. Их можно использовать для манипулирования памятью, приправы MAC -адресов и инъекции пакетов LMP/LLCP — в целом для выполнения практически любого злонамеренного действия.

Espressif еще не прокомментировал ситуацию и не объяснил происхождение этих команд. Еще неизвестно, остаются ли они случайно или намеренно. Тем не менее, проблема существует и уже получила идентификатор CVE-2025-27840.