Новая эра в кибербезопасности: как RTX 5090 меняет нарушение пароля

Исследователи Specops обновили свой опрос по перерывам паролей, защищенный алгоритмом BCRYPT. Два года назад они уже опубликовали аналогичные данные, но с тех пор рынок оборудования сильно изменился: бум искусственного интеллекта и растущая потребность в вычислительной мощности сделало лучшие видеокарты более доступными и дешевле, чем когда -либо.

Это не только геймплей. Современные графические процессоры используются для обучения крупных языковых моделей, а их свободное время часто арендуется в таких услугах, как Vast.ai. Такое же оборудование может работать в другом сценарии — например, при атаке с хэш -паролями.

В новом опросе команда использовала кластер из восьми RTX 5090 — это карты, которые сегодня стали «разумным минимумом» для атаки. В то же время наем наем такого мощного облачного оборудования стоит около 5 долларов в час, что делает такие атаки довольно доступными даже для небольших групп. Тем не менее, есть также более серьезные конфигурации, такие как хосты с 16 видеокартами одновременно.

В отличие от предыдущих измерений, исследователи не использовали устаревший коэффициент сложности BCrypt 5, но имели более надежные значения 10 или более. Для тестов они сгенерировали 750 000 хэша на основе знаменитого списка паролей Rockyou. Чем выше коэффициент сложности, тем больше времени он требует не только разбивки, но и генерации: например, требуется почти пять часов, чтобы создать базу с параметром 14, даже на мощной рабочей станции.

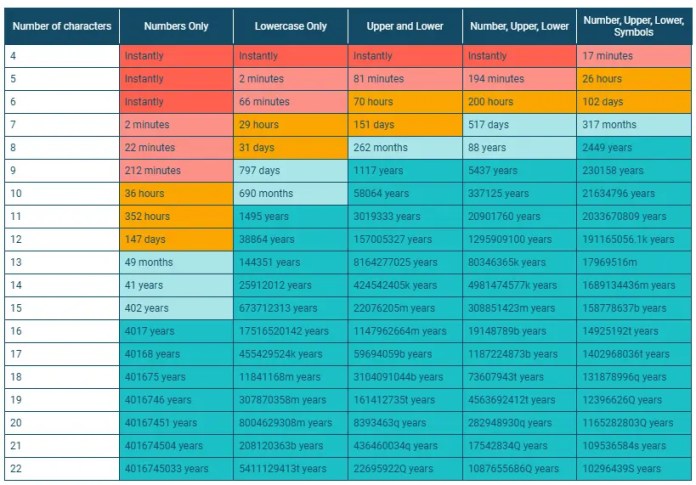

Полученные данные показали, что RTX 5090 был примерно на 65% быстрее, чем его предшественник при работе с BcryptS, однако, увеличение сложности частично компенсирует это повышение производительности. В результате короткие и простые пароли, такие как «123456» и «администратор», все еще легко сломать, но длинные комбинации — особенно более 12 символов — становятся почти неуязвимыми до грубого разрыва.

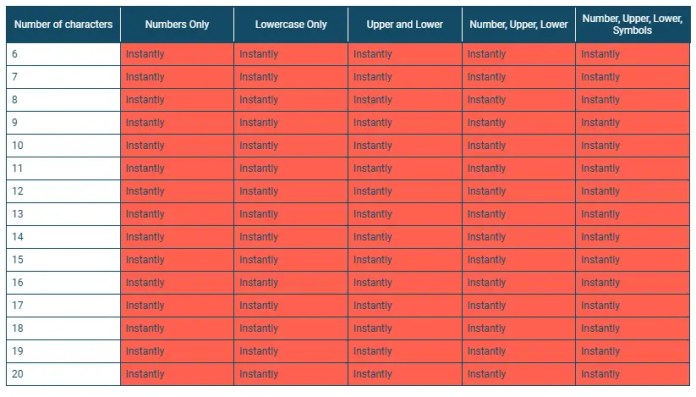

В таблице взлома показывается, что короткие пароли, состоящие из простых наборов, могут быть сняты немедленно, четыре и пятизначные пароли сразу же разбиты, а шестизначные пароли, состоящие из чисел и букв- в течение нескольких минут или часов. Но если восьми -дигитный пароль включает в себя числа, буквы с разных сроков погашения и специальные символы, то время разрыва увеличивается до тысяч лет. И начиная с 12 символов с полным набором символов, выбор становится почти невозможным в течение одного разумного времени.

Важно понимать, что Реальные атаки редко основаны на совершенно грубой силеS -словари, правила конверсии или целевые списки чаще используются корпоративными веб -сайтами. Но именно грубая сила дает базовую оценку вычислительных возможностей злоумышленника и дает причины понять, насколько важна длина пароля и энтропии.

Исследователи подчеркивают, что сложности хэша недостаточно. Если пароль уже был скомпрометирован и ввел базу данных утечки информации, ни один BCRYPT не поможет. В этом случае защита равна нулю.

По этой причине рекомендуется создать комплексную политику для организаций: минимальную длину не менее 18 символов, обязательное использование различных типов символов, поддержание длинных фраз паролей. Кроме того, вам необходимо ввести свой собственный словарь, который блокирует слова, связанные с организацией, особенно название компании и ее продуктов. Чтобы составить такой список блоков, вы можете использовать Cewl Utility, запустив ее в общественных ресурсах компании.

Вывод из исследования прост: взлом стал более доступным из -за увеличения аппаратной мощности, но защита все еще работает, если вы используете длинные и уникальные пароли. Энтропия и длина остаются основным фактором безопасности в мире, где графические процессоры могут быть наняты за 5 долларов в час.