Один прикосновение и прощание с деньгами: китайская суперкарда X забирает данные карты через модуль NFC

Вы хотите потерять все свои сбережения? Просто примените свою дебетовую карту на свой смартфон.

Cleafy, мобильная компания по безопасности, раскрыла подробную информацию о новой уголовной схеме, которая угрожает владельцам банковских карт. Злоумышленники создали платформу SuperCard X, которая работает на модели программного обеспечения для вредоносных программ и позволяет краже данных через модуль смартфона NFC для последующих транзакций в торговых точках и банкоматах.

Исследование показало, что Китай был за развитием. Во время анализа программного кода эксперты находят явное сходство с проектом с открытым исходным кодом Nfcgate И его злой клон Нгейт. Последний активно использовался для нападений в европейских странах более года, что демонстрирует непрерывность уголовных технологий.

Распределение Суперкарда x организован через каналы телеграммы, где клиентам предлагается не только сам продукт, но и прямую техническую поддержку. Масштаб угрозы подтверждается многочисленными случаями этого вредоносного ПО в Италии. После изучения десятков образцов с незначительными различиями, эксперты Cleafy пришли к выводу, что авторы готовы адаптировать свой продукт к конкретным регионам или к конкретным задачам клиентов.

Атака начинается с фальшивого сообщениякоторый жертва получает от своего банка через SMS или WhatsApp. Он говорит о подозрительной транзакции и необходимости срочно вызвать указанный номер, чтобы решить проблему. На этом этапе мошенники стремятся создать чувство срочности, чтобы жертва действовала менее осторожно.

Когда держатель карты вызывает указанный номерВызов несет ответственность за мошенничества, который позирует в качестве представителя Отдела обслуживания клиентов. Используя методы социальной инженерии, он вытягивает номер карты и штифт под предлогом «проверки идентичности». Следующим шагом является попытка убедить жертву удалить ограничения сделки через банковское приложение, которое значительно расширяет способность крать средства.

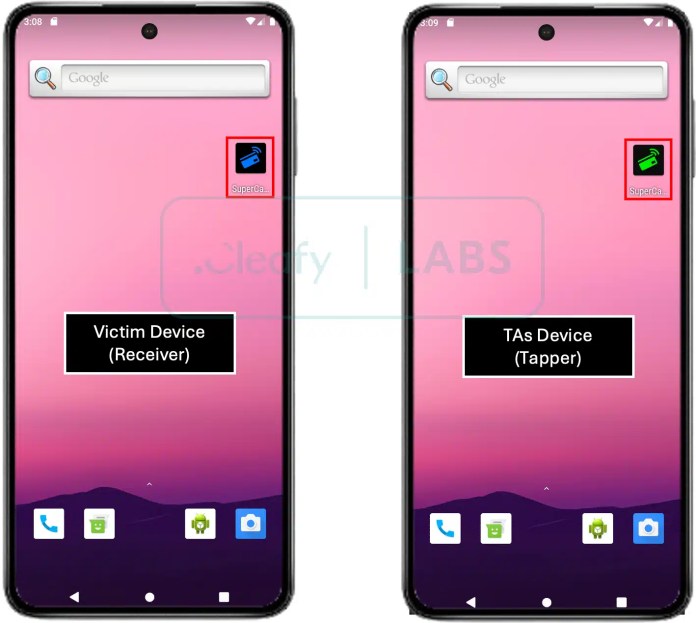

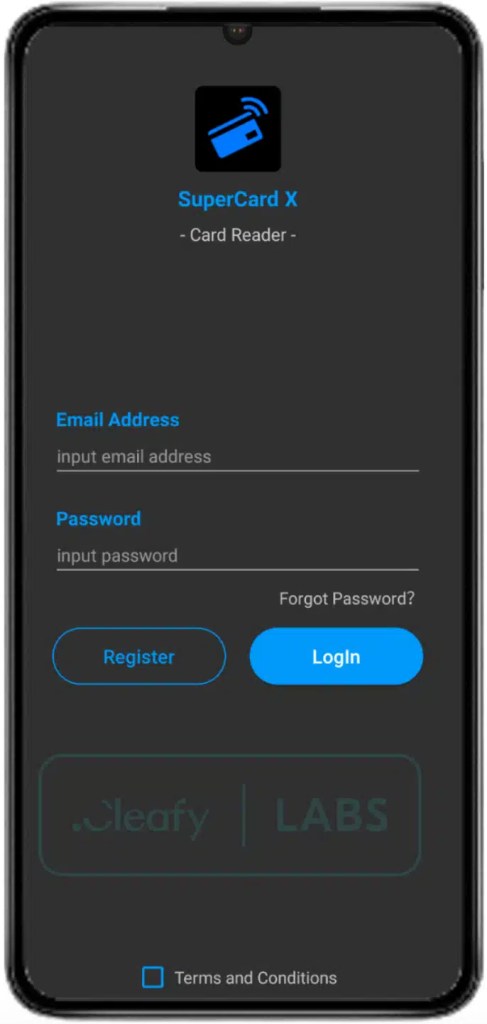

Схема заканчивается установкой специального приложения Читательзамаскирован как инструмент безопасности или проверка. Он содержит вредоносную Supercard X. Разработчики были особенно изобретательными: Программа хочет минимальные разрешения — только доступ к модулю NFC — что помогает снизить бдительность пользователя. Тем не менее, этого достаточно, чтобы украсть.

Как поддельные инструкции Владелец карты включает карту на телефон или рядом сНа данный момент начинается механизм чтения информации из чипа, который немедленно отправляется злоумышленникам. На их устройстве Android они используют второе приложение — Нанесение тапперакоторый Создает виртуальную копию банковской карты на основе полученных данных.

Эти «цифровые клоны» дают им возможность совершать бесконтактные платежи в магазинах и снять наличные в банкоматах. Несмотря на существующие ограничения на количество сумм, обнаружение и отмена этих транзакций чрезвычайно сложны — они мгновенные и выглядят совершенно законными для банковских систем.

Улвнативное ПО основано на протоколе ATR (ответ на сброс) — Стандартный механизм, который запускается каждый раз, когда карта соединяется с терминалом. Когда терминал отправляет сигнал проверки карты, он должен ответить специальным кодом, который подтверждает его подлинность. Supercard X научился подражать этим ответам, т.е. генерировать те же последовательности байтов, которые поступают из реального аккаунта.

Расширенные механизмы маскирования вредоносных программ особенно опасны. Во время исследования ни одна вирустотальная антивирусная программа не могла распознавать угрозуS Обычно, подозрительные программы пытаются получить широкий доступ к функциям смартфона или создать поддельные окна в интерфейсе приложения банка для кражи паролей. Supercard X не хочет таких прав, поэтому антивирусные программы не замечают этого, даже при использовании эвристических методов — когда программа проверяется не в соответствии с базой данных известного вредоносного ПО, а по его характерному поведению.

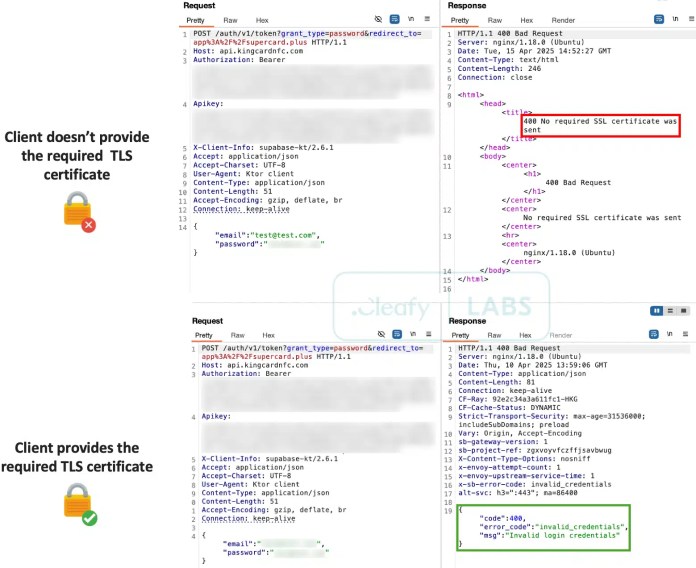

Злоумышленники внедрили и Система аутентификации на основе TLS — Современный стандарт защиты интернет -соединений, используемых банками и платежными системами. Когда программа обменивается данными на серверах мошенников, она шифрует весь трафик специальными цифровыми сертификатами. Это делает невозможным для исследователей захватить и расшифровать команды, которые получает SuperCard X, или данные, которые он отправляет своим создателям.

В ответ на журналистский представитель Google заявил, что в официальном магазине Google Play нет приложений с аналогичным злым кодомВ то же время он подчеркнул, что владельцы устройств Android по умолчанию защищены системой Google Play Protect, которая предупреждает о опасности или блокирует подозрительные программы, даже если они устанавливаются третьими сторонними источниками.

Завершилсяхотя этот тип атаки опирается на относительно простые методы социальной инженерии, он оказывается чрезвычайно эффективным — Как с точки зрения ставки успеха, так и с точки зрения эффективности снятия денег. Использование нескольких атак атаки в той же кампании по мошенничеству добавляет еще один уровень сложности. Этот многоканальный подход ставит дополнительные проблемы для мониторинга усилий и подчеркивает растущую потребность в реальных возможностях поиска.