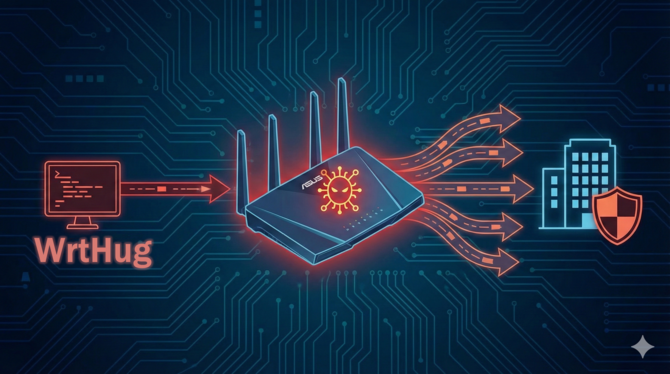

Операция взлома WrtHug на роутерах ASUS. Проверьте, не захвачен ли хакерами ваш домашний роутер

Большинство людей относятся к домашнему маршрутизатору как к устройству по принципу «установил и забыл». Между тем, этот неприметный кусок пластика, стоящий где-то на полке в холле, является первой линией защиты нашей цифровой конфиденциальности. К сожалению, последние сообщения показывают, что эта линия только что была нарушена в беспрецедентных масштабах. Обнаружена новая изощренная кампания, нацеленная на популярное сетевое оборудование, превращающая домашние устройства в послушных зомби.

Хакерская кампания WrtHug показывает, что неисправленные уязвимости в старых маршрутизаторах могут стать постоянной шпионской инфраструктурой, если производитель, пользователь и сообщество не закроют их.

Исследователи обнаружили Landfall — коммерческое шпионское ПО, которое атакует смартфоны Samsung Galaxy через файлы DNG в WhatsApp.

Команда STRIKE из SecurityScorecard обнаружила кампанию под кодовым названием «Операция WrtHug», в ходе которой было взято под контроль более 50 000 маршрутизаторов ASUS по всему миру. Хакеры воспользовались шестью известными уязвимостями безопасности, включая CVE-2023-39780, CVE-2024-12912 и критическую CVE-2025-2492 с CVSS 9.2. Все уязвимости уже исправлены производителем, но атака ориентирована на модели роутеров серии WRT, которые больше не получают обновления прошивки. Важнейшим индикатором взятия контроля является необычный TLS-сертификат с собственной подписью, который хакеры установили на атакуемые устройства. Он имеет экстраординарный период действия — 100 лет, начиная с апреля 2022 года. При обычных обстоятельствах каждый маршрутизатор ASUS генерирует уникальный сертификат локально, но все зараженные устройства имеют одинаковый сертификат с отпечатком SHA-1: 1894a6800dff523894eba7f31cea8d05d51032b4. Это похоже на то, как грабитель оставляет визитную карточку в каждом доме, который посещает. Географический анализ показывает четкие закономерности атак: 30–50 процентов взломанных маршрутизаторов находились на Тайване, а меньшие кластеры — в Южной Корее, Японии, России, США и Центральной Европе. Примечательно, что в материковом Китае за пределами Гонконга не было обнаружено ни одного зараженного устройства. Исследователи SecurityScorecard с умеренной вероятностью полагают, что за операцией стоит неизвестная группа, связанная с правительством Китая. На карте ниже показано количество изъятых устройств в данном районе.

Северокорейские хакеры используют EtherHiding, скрывая вредоносное ПО в смарт-контрактах Ethereum и BNB Smart Chain

Техника атаки ориентирована на использование сервиса AiCloud — фирменного решения ASUSA для удаленного доступа к домашним ресурсам. Внедрение кода в операционную систему маршрутизатора дает злоумышленникам привилегии корневого уровня, позволяя им превращать устройства в сетевые узлы Operational Relay Box (ORB). Эта система регулярно используется уже более десятка лет. Подобно кампании AyySSHush, которую мы описали в мае 2025 года, операция WrtHug использует CVE-2023-39780, но с этой кампанией используется только семь зараженных IP-адресов. Это предполагает либо развитие одной кампании, либо координацию между двумя отдельными группами. Для конечных пользователей это представляет реальную угрозу. Захваченные маршрутизаторы могут использоваться для маскировки атак на другие цели, перехвата сетевого трафика или служить плацдармами для шпионской деятельности. Компания ASUS официально исправила все использованные уязвимости, однако владельцы старых, снятых с производства моделей остаются незащищенными. Для обычного пользователя кампания WrtHug представляет двойную угрозу. Во-первых, скомпрометированный маршрутизатор может служить отправной точкой для атак на другие цели, подвергая владельца юридической ответственности. Во-вторых, злоумышленники с правами администратора могут перехватывать сетевой трафик, включая данные для входа и финансовую информацию. Самый главный вопрос – как проверить, не заражено ли ваше собственное устройство? Эксперты рекомендуют проверить TLS-сертификат, представленный сервисом AiCloud, а также проверить, не прослушивает ли маршрутизатор необычные порты. Ниже приведен список моделей маршрутизаторов ASUS, на которые распространяется операция WrtHug:

- Беспроводной маршрутизатор ASUS 4G-AC55U

- Беспроводной маршрутизатор ASUS 4G-AC860U

- Беспроводной маршрутизатор ASUS DSL-AC68U

- Беспроводной маршрутизатор ASUS GT-AC5300

- Беспроводной маршрутизатор ASUS GT-AX11000

- Беспроводной маршрутизатор ASUS RT-AC1200HP

- Беспроводной маршрутизатор ASUS RT-AC1300GPLUS

- Беспроводной маршрутизатор ASUS RT-AC1300UHP

Миллионы маршрутизаторов и коммутаторов Cisco подвергаются риску из-за активно эксплуатируемой уязвимости нулевого дня SNMP CVE-2025-20352

Операция WrtHug не является изолированной, поскольку она, вероятно, является частью более широкой тенденции китайских кампаний ORB. SecurityScorecard в более раннем отчете о сети LapDogs раскрыл аналогичную тактику с использованием устройств Ruckus Wireless. Уже в 2021 году французские сервисы предостерегали от масштабной кампании группы APT31 с использованием взломанных роутеров. Однако WrtHug выделяется своей лазерной точностью. Он атакует исключительно устройства ASUS, в то время как другие кампании были более оппортунистическими. SEKOIA описала операцию ViciousTrap в мае 2025 года, которая также была нацелена на маршрутизаторы ASUS, но с другим методом работы. Кампания WrtHug сигнализирует о тревожной тенденции. Государственные хакерские группы систематически строят глобальные сети прокси-инфраструктуры из домашних маршрутизаторов. В отличие от классических ботнетов, используемых для DDoS-атак, сети ORB используются для долгосрочного шпионажа и маскировки личности злоумышленников. Тот факт, что хакеры не исправляют использованные уязвимости после компрометации, предполагает либо доверие, либо координацию между несколькими группами, имеющими доступ к одной и той же инфраструктуре. Это вызов для индустрии безопасности. Традиционные методы обнаружения терпят неудачу, когда злоумышленники используют законные функции устройства. Ситуация ставит перед производителями оборудования непростые вопросы. У ASUS нет возможности принудительно обновлять снятые с производства модели, а пользователи редко заменяют маршрутизаторы. Это создает растущую популяцию уязвимых устройств или цифровых зомби, которые могут эксплуатироваться годами. Единственное эффективное решение для владельцев затронутых моделей — полный сброс настроек до заводских или замена оборудования на более новую, поддерживаемую модель.

Источник: SecurityScorecard, NIST, Sekoia.