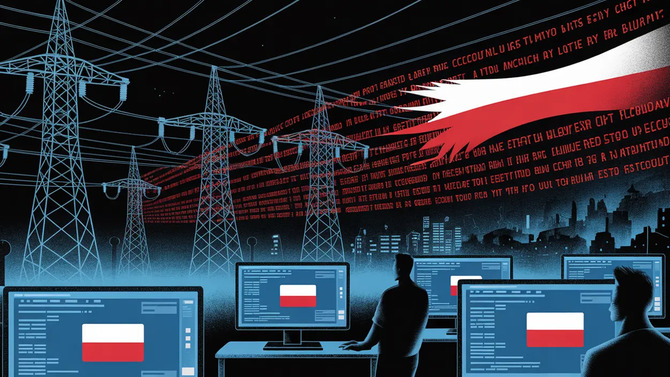

Российская хакерская группа Sandworm атаковала польскую энергосистему с помощью вредоносного ПО DynoWiper.

В конце декабря 2025 года польская энергетическая инфраструктура стала объектом одной из самых серьезных попыток кибердиверсии в истории страны. По данным словацкой компании ESET, за атакой на ТЭЦ и разбросанными по территории Польши установками возобновляемой энергетики стояла хакерская группа Sandworm, связанная с российской военной разведкой ГРУ. Парализовать подачу электроэнергии, то есть спровоцировать отключение электроэнергии, не удалось.

В декабре российская хакерская группа Sandworm провела самую совершенную за последние годы атаку на польскую критическую инфраструктуру, используя деструктивное программное обеспечение-вайпер.

Портал Cyber.gov.pl объединяет службы кибербезопасности НАСК и Министерства цифровизации. Это может спасти вашу компанию

Атака была осуществлена 29 и 30 декабря 2025 года, ровно в десятую годовщину знаменитой кибератаки на энергосистему Украины в декабре 2015 года, первой в истории вредоносной программы, успешно вызвавшей отключение электроэнергии. Затем Sandworm использовал трояна BlackEnergy, чтобы взять под контроль системы SCADA электростанции и оставить без электричества около 230 000 человек. Украинцы на несколько часов. На этот раз для атаки на Польшу был использован еще более опасный инструмент — ранее неописанная вредоносная программа-вайпер, которую аналитики ESET назвали DynoWiper (детектируется как Win32/KillFiles.NMO). Wiper — это тип вредоносного ПО, единственной целью которого является необратимое удаление данных и кода на скомпрометированных серверах. В отличие от программ-вымогателей, которые шифруют файлы для получения выкупа, Wiper не оставляет места для переговоров. Он просто уничтожает все, с чем сталкивается, парализуя производственные системы. Sandworm имеет историю множества подобных атак, включая знаменитую NotPetya 2017 года, которая нанесла глобальный ущерб, оцениваемый в миллиарды долларов.

#BREAKING #ESETresearch идентифицировал вайпер #DynoWiper, который использовался при попытке разрушительной кибератаки на польский энергетический сектор 29 декабря 2025 года. На данный момент об успешном нарушении работы неизвестно, но дизайн вредоносного ПО явно указывает на деструктивные намерения. 1/5

— Исследование ESET (@esetresearch.bsky.social) 23 января 2026 г., 17:30

Командование защиты киберпространства запускает Киберлегион. Новая модель набора ИТ-специалистов в оборонные структуры

Однако на этот раз атака не удалась. Польская энергетическая система продемонстрировала устойчивость. По словам министра энергетики Милоша Мотыки, цель нарушить связь между установками возобновляемой энергетики и операторами распределительных сетей не была достигнута. Что именно помешало работе DynoWiper, остается предметом расследования служб, но есть много признаков того, что инвестиции в кибербезопасность в последние годы — вице-премьер-министр Гавковский говорит, что это миллиарды злотых — начали приносить результаты. Но сейчас не время праздновать. В ответ на инцидент уполномоченный правительства по кибербезопасности выпустил подробные рекомендации для сектора возобновляемой энергетики. Наиболее важными из них являются смена всех паролей по умолчанию в промышленных устройствах, использование VPN-туннелей с многофакторной аутентификацией вместо прямого доступа из Интернета, сегментация сети и назначение ответственного за кибербезопасность в каждой установке. Эти рекомендации — не бюрократические формализмы, а ответ на реальную угрозу. Распределенный характер установок возобновляемой энергетики, которые удаленно контролируются и часто управляются внешними сервисными компаниями, создает огромную поверхность для атак. Одна фотоэлектрическая или ветряная электростанция может иметь мало электроэнергии, но скоординированный выход из строя сотен таких установок может дестабилизировать всю национальную энергосистему.

Польша входит в число наиболее уязвимых стран Европы. В отчете Check Point освещаются новые тактики киберпреступников и меняющиеся цели

Инцидент, произошедший в декабре 2025 года, показывает, что польская энергетическая отрасль вступила в новую эпоху угроз. В прошлом атаки на критически важную инфраструктуру требовали физического доступа или внутреннего саботажа. Сегодня враг может нанести удар с другого конца света, воспользовавшись уязвимостями в системах управления промышленными предприятиями. Sandworm не работает случайно. Это опытное подразделение ГРУ, которое годами отрабатывает свои навыки в Украине, регулярно проводя вайпер-атаки на местную инфраструктуру. Нападение на Польшу в символическую годовщину отключения электроэнергии на Украине не является совпадением. Это сигнал о том, что Кремль рассматривает кибервойну как продолжение гибридного конфликта. Польша, поддерживающая Украину и являющаяся важнейшим звеном восточного фланга НАТО, становится естественной мишенью таких операций. Сколько еще нам будет везти? Каждая неудачная атака — это урок для злоумышленников, которые анализируют наши слабости и готовятся к следующей попытке. В Польше динамично развивается сектор возобновляемой энергетики. В 2025 году он достиг рекордной доли в национальном энергобалансе. Без системного усиления кибербезопасности этих объектов наш успех в энергетической трансформации может стать ахиллесовой пятой всей системы.

Источник: Reuters, ESET Research, The Hacker News, Gov.pl.