Тысячи серверов можно взломать — критическая уязвимость в популярном микроконтроллере

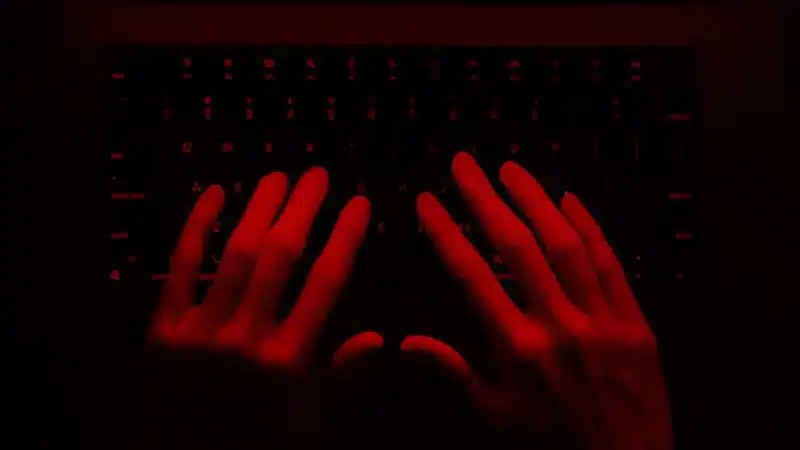

Было обнаружено, что уязвимость может дать полный контроль над тысячами серверов, многие из которых выполняют критические задачи. Уязвимость CVE-2024-54085 была обнаружена в популярном контроллере AMI Megarac, который обеспечивает удаленный доступ к большим паркам от серверных машин. Уязвимость была награждена угрозой 10 из 10.

Ami Megarac — это микроконтроллер, основанный на архитектуре BMC (Контроллер управления основной платой) Администраторы используют BMC для удаленного переустановки операционных систем, установки или настройки приложений и вносят изменения в конфигурацию. Успешное компромисс BMC может использоваться для перехода на внутренние сети и компромисс всех других BMC.

Уязвимость CVE-2024-54085 позволяет злоумышленнику обходить аутентификацию, делая простой веб-запрос на уязвимое устройство BMC на HTTP. Уязвимость была обнаружена в марте компанией Eclypsium Computer Security. Обнаружение уязвимости включало код эксплойта, который позволяет хакеру создавать учетную запись удаленного администратора без аутентификации. Во время раскрытия уязвимости не было никаких сообщений о ее активной работе.

Исследователи Eclypsium предоставили список основных угроз:

- Введение вредоносного кода непосредственно в прошивку BMC;

- Обход защиты конечных точек, регистрации и большинства традиционных инструментов безопасности;

- Возможность удаленного включения, выключения, перезапуска и переустановки изображения сервера, независимо от состояния основной операционной системы;

- Украденные учетные данные, в том числе те, которые используются для дистанционного управления;

- Доступ к системной памяти и сетевых интерфейсам для сбора конфиденциальных данных;

- Повреждение прошивки, приводящее к коллапсу сервера.

Согласно Eclypsium, уязвимые устройства AMI Megarac используют интерфейс, известный как Redfish. Поставщики исчезающих серверов включают AMD, Ampere Computing, Asrock, Arm, Fujitsu, Gigabyte, Huawei, Nvidia, Supermicro и Qualcomm. Некоторые из этих производителей уже выпустили патчи для своих устройств.

Учитывая потенциальный ущерб от злоумышленников, использующих уязвимость CVE-2024-54085, администраторы должны проверить все BMC в своих парках и, если сомневаться, проконсультируйтесь с поставщиком оборудования.