Выбор Jacking: всего за 25 секунд, загружая каждый смартфон, раскрывает свои секреты

Исследователи обнаружили смертельный недостаток в архитектуре доверия на мобильных устройствах.

Как раз тогда, когда угроза Джека сока, казалось, оставалась в прошлом, новое исследование напоминает нам о том, насколько хрупкой остается безопасность мобильных устройств. Несмотря на все усилия Apple и Google, злоумышленники смогли обойти проверку доверия при загрузке телефонов через USB, Методы оказались пугающими простымиС

Первые попытки противодействовать джаке сока появились около десяти лет назад. Идея атаки состоит в том, чтобы использовать специальное зарядное устройство со встроенным вредоносным ПО для получения доступа к файлам в телефоне и запустить код на нем. Чтобы предотвратить такое вмешательство, операционные системы начали запрашивать разрешение у пользователя на передачу данных при подключении кабеля. Тем не менее, команда экспертов в технологическом университете Грац обнаружила: в течение этих лет защита могла быть легко окружена.

Исследователи разработали атаку под названием Выборчто позволяет злонамеренному зарядному устройству самостоятельно подтвердить запросы доступа, имитируя действия пользователя. Все это возможно из -за неправильных предположений в архитектуре доверия USB. Операционные системы предположили, что устройства не смогут принять и вводить команды одновременно. Однако практика показала наоборот.

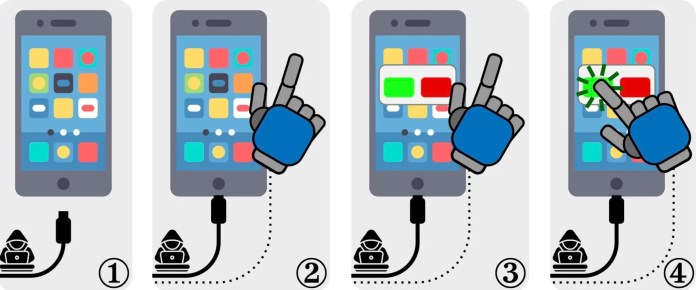

Три варианта атаки Они позволяют защите Android обойти, и один из них успешно работает против устройств Apple. Во всех случаях зарядное устройство сначала подключается в виде периферийного устройства — как клавиатура — для отправки команд. Затем он меняет свою роль, став хостом и инициирует запрос на доступ к данным. Параллельно, злонамеренное зарядное устройство продолжает отправлять команды подтверждения через соединение Bluetooth, обходя приложения на экране.

На практике атака выглядит следующим образом: подключенный телефон начинает получать команды, чтобы включить Bluetooth, открыть настройки, принимать запросы на сопряжение и подтвердить доступ к данным. Все действия выполняются без знания владельца устройства. Исследования показывают, что для успешного взлома требуется всего около 25-30 секунд.

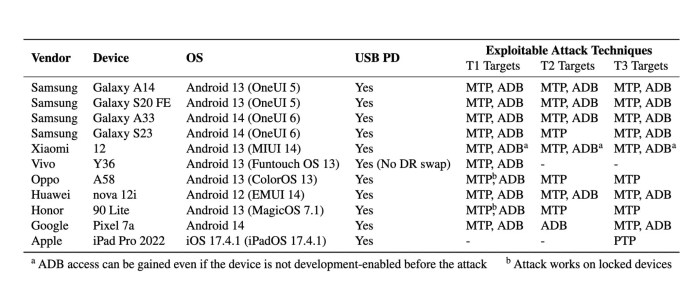

Оказалось, что Почти все популярные телефоны подвержены этому методуS Единственным исключением является смартфон Vivo с собственной реализацией USB -протоколов, которая не поддерживает функцию изменения питания. Другие устройства были уязвимы, особенно если они были активированы для исправления режима USB-ошибок, который дает гораздо больший доступ к системе, чем обычная передача файлов.

В дополнение к основной атаке, команда идентифицирует Два других способа обойти защиту от AndroidS One использует преимущества функций протокола Android Open Access, позволяя зарядному устройству выполнять команды, не явно помещая телефон в режим аксессуара. Второй вариант основан на перегрузке менеджера Android Entrance с специально подготовленным потоком событий, что позволяет злоумышленнику подтвердить доступ до того, как у телефона будет время обработать новые запросы.

Открытия вызвали серьезную реакцию со стороны компаний. Apple исправляет уязвимость в обновлении iOS/iPados 18.4, и теперь для авторизации передачи данных требуется пароль или PIN -код. Google также представил аналогичное требование на Android 15.

По словам авторов статьи, проблема основана в основном в балансе между безопасностью и удобством использования. Производители не спешат менять принципы USB -соединения, потому что это неизбежно усложнит срок службы пользователей, которым необходимо будет передавать дополнительную аутентификацию каждый раз, когда они передают файлы.

Выбор Jacking — это особенно большая угроза для устройств с функцией Actived Erry Emeredy в USBS Если атака преуспевает, злоумышленники могут устанавливать приложения, изменять файлы и выполнять команды непосредственно на телефоне.

Обнаруженные уязвимости даны ИДЕНТИФИКАТОР CVE-2025-24193 (Apple), CVE-2024-43085 (Google), CVE-2024-20900 (Samsung) и CVE-2024-54096 (Huawei). Google подтвердил корректировки Android 15, но судьба устройств от других производителей остается сомнительной. Apple отказалась от комментариев.

Новые выводы, безусловно, усиливают вызовы, чтобы избежать использования общественных зарядных станцийособенно для владельцев устройств без последних обновлений безопасности. Специальные кабели, которые прерывают доступ к даннымостаются жизнеспособным средством смягчения последствий, но исследователи отмечают, что «блокировщики данных также мешают современным технологиям для загрузки смартфонов». Общественная загрузка мобильных технологий внезапно начинает становиться опасной, и пользователи должны четко предпринять действия.